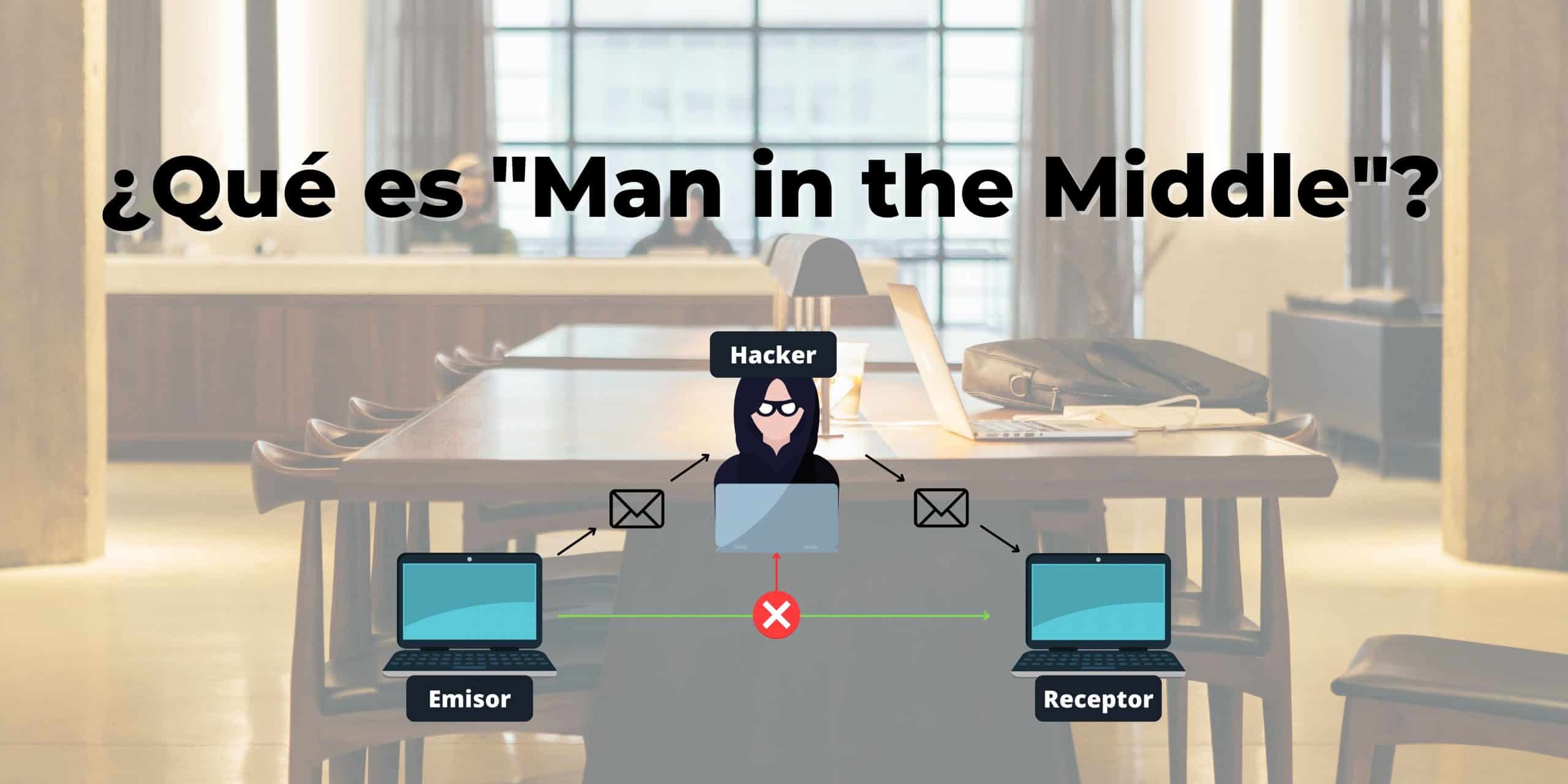

L’homme du milieu : qu’est-ce que c’est et comment l’éviter ?

Que sont les attaques "Man in the Middle" ? Comme leur nom l'indique, ce sont ces cyberattaques dans lesquelles le pirate s'interpose dans les communications entre l'expéditeur et le destinataire, intercepte le message et le modifie. Ainsi, certains hackers ont réussi à voler 1 million d'euros à une Startup israélienne, et par conséquent, l'emportent sur… Lire la suite