LE SHADOW IT – UN MAL DE TÊTE

Pour commencer à comprendre comment nous devrions aider le CISO à combattre Shadow It, nous nous tournons vers la définition de coConsultant Gartner pour comprendre exactement en quoi consiste Shadow It : informatique fantôme Il s'agit de tout appareil informatique, logiciel ou service, généralement basé sur le cloud, qui est utilisé dans une organisation mais qui échappe au contrôle du service informatique de ladite organisation ou est utilisé à son insu ou sans son approbation..

Autrement dit, lorsqu'un travailleur décide d'utiliser un service basé sur le cloud à l'insu de l'entreprise utilise le Shadow IT. utilisation du smartphone ou de l'ordinateur portable personnel pour les questions de travail ; partager des documents d'entreprise via des applications telles que Dropbox, WeTransfer ou WhatsApp; connecter une clé USB apportée de la maison au PC de travail… L'utilisation de la technologie fantôme expose l'organisation à des failles de sécurité et à des fuites d'informations indésirables.

C'est pourquoi nous voulons souligner le sort du RSSI

Le RSSI est en charge de protéger sans gêner le quotidien des collaborateurs et proposer des outils que l'Entreprise approuve également.

Il existe un syndrome appelé Syndrome de Cassandre qui définit la tâche difficile du RSSI. Dit ce qui suit : prédire sans être entendu et quand ça arrive, être jugé pour ne pas l'avoir vu venir...

Comment aider le RSSI dans son devoir de protection du salarié, de l'organisation, des fournisseurs et des actionnaires ?

La numérisation change la façon dont les organisations mènent leurs relations commerciales et sociales. Une augmentation avérée de la productivité et de l'efficacité et un effet secondaire indésirable qui est l'augmentation, parmi tant d'autres, de la vulnérabilités de la messagerie, les lacunes et le risque numérique deviennent de plus en plus importants.

YoBM SECURITY SOULIGNE QUE :

- 1 travailleur sur 3 partage et télécharge des données d'entreprise vers des applications qcloud tierces.

- 1 employé sur 4 se connecte aux solutions cloud en utilisant son nom d'utilisateur et son mot de passe d'entreprise.

Cela peut conduire à d'importantes failles de sécurité exploitées par les cybercriminels pour obtenir des données d'entreprise. Cela peut causer des problèmes et exposer l'entreprise à des risques imprévus. Dans ces applications basées sur le cloud, les données utilisées ne sont pas protégées de manière appropriée ou conformément aux normes de l'organisation ou de ses clients.

De Tranxfer, nous voulons aborder le problème en soulevant la confrontation entre Sensibiliser et interdire

Nous voulons partager avec vous les outils les plus connus au sein du Shadow IT pour partager, stocker et faire des copies de fichiers qui apportent plus de maux de tête aux CISOS et aux services de sécurité informatique des entreprises :

- Google Drive

- Boîte de dépôt, Boîte

- OneDrive,

- WeTransfer,

- VousEnvoyezIT,

- FireDrive

- Partager le fichier

Ce sont les applications les plus utilisées par les travailleurs, bien qu'il en existe de nombreuses autres telles que Yandex Disk, Solidfiles, Freakshare, Filefactory, Copy, 4Shared, eFolder, Goodsync, Hightail, Zippyshare et Mega.

Les outils susmentionnés sont Shadow IT et nous exposent aux sanctions du RGPD et aux fuites d'informations, ainsi qu'aux « méchants »

L'ex-CISO de BBVA en 2019 a dit une phrase qui, selon nous, définit parfaitement la situation en question :

»Partager des informations avec des tiers en utilisant une plate-forme de

Partager, c'est comme laisser les clés de la maison sur le pas de la porte et espérer que rien ne se passe."

ex RSSI BBVA – 2019

À quoi l'entreprise est-elle exposée en utilisant des outils de Shadow IT ?

Les problèmes les plus fréquents parmi les entreprises qui utilisent des outils de Shadow IT sont les suivants :

- fuites d'informations

- Violation du RGPD

- entrée de logiciel malveillant

Comment une infraction à la réglementation peut-elle vous nuire?

- Conséquences économiques causés par des sanctions qui entraînent, selon la taille de l'organisation, de 10 à 20 millions d'euros Soit entre 2% et 4% du volume facturé annuel de l'entreprise.

- Conséquences liées à la réputation.

Comment éviter ces risques ?

nous mettons Tranxfer disponible pour toutes les organisations, pas d'impôtrtar sa taille, à garantir la fluidité des échanges informations sûres et garantir les besoins de l'emploi dans des conditions optimales, en accompagnant les responsables de la sécurité dans leur travail pour protéger l'organisation.

En 2020, le service Sécurité de Naturgy nous définit comme :

»Transfer est la meilleure plateforme d'entreprise pour éliminer l'ombre et la plus sécurisée pour échanger des informations»

Département Sécurité Naturgy – 2020

Si le Shadow IT est incontournable, sortez-le ! et transformez-le en opportunité

L'approche radicale contre le Shadow IT consiste à bloquer l'accès à tous les services non corporatifs. Cependant, cela n'est peut-être pas toujours réaliste pour toutes les entreprises, surtout dans cette nouvelle réalité du travail où de nombreux travailleurs ne sont pas au bureau. Parfois, le Shadow IT lui-même, à travers les applications utilisées par les employés, peut les aider à mieux faire leur travail, alors une interdiction peut affecter l'efficacité de l'entreprise.

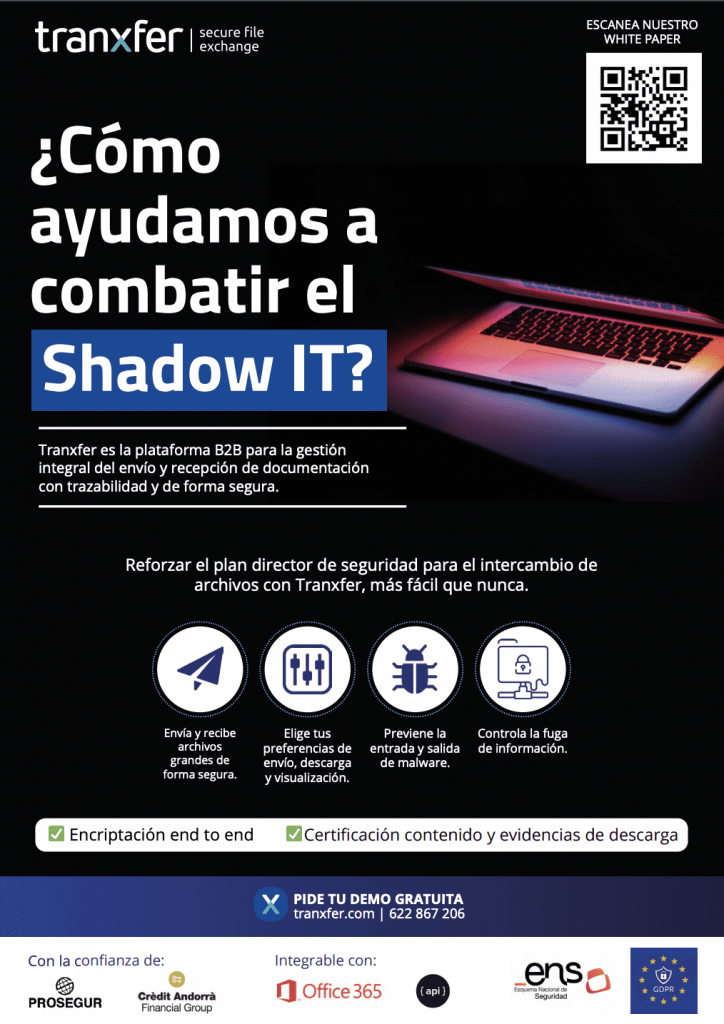

Tranxfer est l'outil parfait pour vos employés comme alternative à WeTransfer et à d'autres plateformes pour partagez des PIÈCES JOINTES ET DES FICHIERS GROS avec des garanties de sécurité maximales et des fonctionnalités avancées.

QU'EST-CE QUI FAIT DE NOUS UNE OPTION INTÉRESSANTE ?

Facile à adopter et apprécié en entreprise pour ses fonctionnalités supplémentaires

Il y a la version Web ou celle intégrable dans l'e-mail

Au lieu de considérer le shadow IT comme une menace, les entreprises devraient y voir une opportunité de motiver les employés à identifier les applications qu'ils souhaitent utiliser. De cette façon, le service informatique peut activer des applications conformes aux règles de l'entreprise ou qui peuvent être utiliser même si certaines règles sont enfreintes. Il faut adhérer à l'idée que utilisationDes années doivent explorer de nouvelles technologies, de nouveaux outils et de nouveaux processus ou services qui facilitent leur travail. et qui les transforment en professionnels plus efficaces dans les ventes ou les exécutions, au sein d'une chaîne d'approvisionnement.

VOUS VOULEZ UN ESSAI GRATUIT ? - Contactez-nous pour plus d'informations

Avec TRANXFER, vous pouvez facilement protéger votre organisation :

- Envoyer fichiers et recevez des fichiers sans limite de poids, et en toute sécurité. L'outil propose traçabilité et audit continu; surveillance, accusé de réception, relevés et/ou téléchargements.

- Des politiques de sécurité avancées et une interface administrateur et utilisateur facile à utiliser, en version web ou plug-in O365.

- Nous avons API et plugins à intégrer dans d'autres systèmes

- Nous pouvons intégrer avec siem, Active Directory et nous proposons différentes modalités de déploiement

- Fuites d'informations | Violation du RGPD | entrée de logiciel malveillant

Outil privilégié des RSSI pour lutter contre informatique fantôme et renforcez votre plan de responsable de la sécurité pour le partage de fichiers

- Envoyez et recevez des fichiers en toute sécurité

- Choisissez vos préférences d'expédition et

- affichage

- Empêche l'entrée et la sortie de Malware

- Contrôler les fuites d'informations

- chiffrement de bout en bout

Plus d'un million d'utilisateurs sous licence

Plus de 5 millions de destinataires

Contactez-nous pour plus d'informations: [email protected]

Ou via nos réseaux sociaux :