Équipe rouge, équipe bleue et équipe violette. Action, plaidoyer et évaluation

Le secteur de la cybersécurité est en constante évolution et il est nécessaire de se préparer à chacune des situations possibles pouvant survenir. C'est pourquoi ils existent différentes équipes de cybersécurité : l'équipe bleue, l'équipe rouge et l'équipe violette. Chacun a une fonction différente et sert à Évaluer et analyser les éventuelles défaillances du système.

Les termes équipe rouge Oui l'équipe bleue sont couramment utilisés pour décrire les équipes qui utilisent leurs capacités pour évaluer la cyberdéfense d'une entreprise. Ou bien imiter les techniques d'attaque que les "ennemis" pourrait utiliser (équipe rouge), Soit les équipes qui utiliser leurs compétences pour défendre (L'équipe bleue). En fait, ces ordinateurs jouent un rôle important dans la défense contre les cyberattaques avancées qui menacent les communications professionnelles, les données sensibles des clients ou les secrets commerciaux.

Quand on parle de sécurité informatique et de protection des données, ces deux équipes sont essentielles. Grâce au fait qu'ils effectuent des travaux complémentaires pour détecter les vulnérabilités, prévenir les attaques informatiques et émuler des scénarios de menaces.

Pour comprendre en détail le fonctionnement et les fonctions de chaque équipement, nous allons décrire chacun :

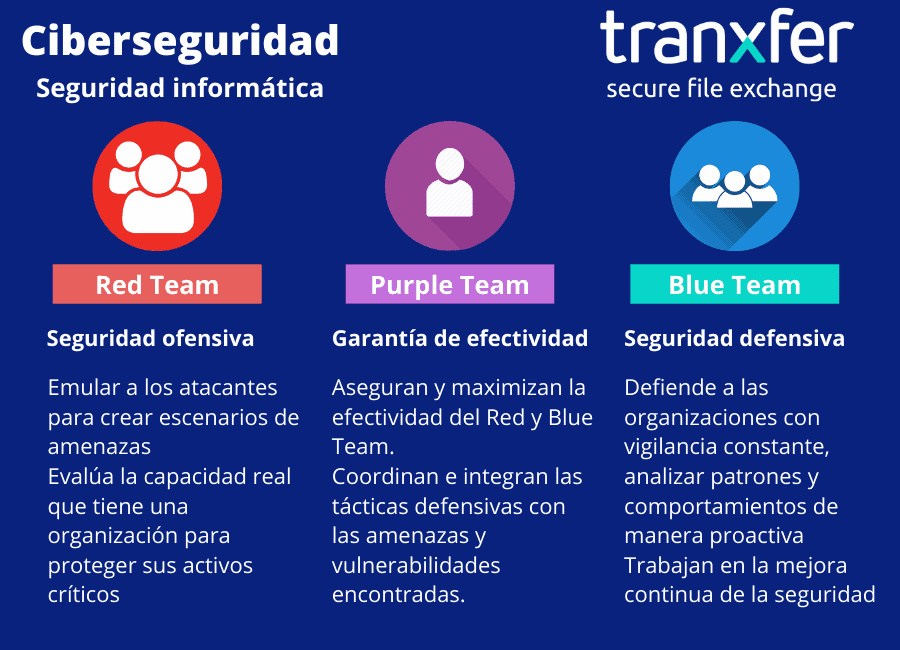

équipe rouge

L'équipe rouge est celle que nous nommons sécurité offensive et est composé de professionnels de la sécurité qui ils agissent comme des adversaires pour contourner les contrôles de cybersécurité. Il est chargé de tester la Blue Team à la recherche de vulnérabilités.

Red Team attaque radicalement le système pour tester l'efficacité du programme de sécurité. Cette attaque n'est pas prévenue afin que la défense puisse être la plus objective possible et voir à quoi ressemblerait une vraie attaque. Les attaques menées peuvent être internes à l'entreprise elle-même ou provenir d'une entreprise externe. Les équipes sont souvent composées de hackers éthiques qui évaluent objectivement la sécurité.

Il est souvent confondu avec la figure des pentesters car il y a un certain chevauchement entre leurs fonctions et leurs capacités, mais ce ne sont pas les mêmes. Les pentesters effectuent un processus d'intrusion avec des techniques de pivotement, d'ingénierie sociale et d'autres tests de piratage qui se termine par un rapport dans lequel les vulnérabilités sont identifiées.

Avec la création des différentes attaques, il est possible de voir d'éventuelles failles de sécurité et de voir les comportements et techniques possibles des futurs attaquants. L'efficacité de la Red Team consiste à vérifier en permanence la possibilité qu'une personne extérieure à l'entreprise ait accès aux systèmes et puisse les modifier.

Comment fonctionne une équipe rouge ?

L'équipe rouge, même si cela n'en a pas l'air, passer plus de temps à planifier une attaque qu'à exécuter des attaques. En fait, la Red Team est chargée de mettre en place une série de méthodes pour accéder à un réseau. L'équipe rouge est engagée pour tester l'efficacité de l'équipe bleue en imitant les comportements d'une véritable équipe noire (cyber-attaquants) afin que l'attaque soit aussi réaliste et chaotique que possible.

Ils utilisent une grande variété de méthodes et d'outils pour exploiter et décomposer les faiblesses et les vulnérabilités d'un réseau.. Parmi ceux que l'on pourrait trouver phishing, identification de vulnérabilité, intrusion de pare-feu, etc. Il est important de noter que ces équipes utiliseront tous les moyens nécessaires, aux termes de l'engagement, pour s'introduire dans un système. Selon la vulnérabilité, ils peuvent déployer des logiciels malveillants pour infecter les hôtes ou même contourner les contrôles de sécurité physiques en clonant les cartes d'accès.

Fonctions de l'équipe rouge

- Les équipes rouges imiter les attaquants, en utilisant les mêmes outils ou des outils similaires. Avec les attaques, ils veulent exploiter les vulnérabilités de sécurité des systèmes et/ou des applications (exploits), les techniques de pivotement (saut d'une machine à l'autre) et les objectifs (systèmes et/ou applications) de l'organisation.

- Ils effectuent une processus d'émulation de scénario de menace à laquelle une organisation est confrontée. Ils le font analyser la sécurité du point de vue des attaquants, pour donner à l'équipe de sécurité (Blue Team) la possibilité de se défendre contre les attaques de manière contrôlée et constructive.

- L'équipe rouge est donc un divertissement pour l'équipe bleue, où évalue la capacité réelle d'une organisation à protéger ses actifs critiques et ses capacités de détection et de réponse tant au niveau technologique qu'au niveau process et humain.

l'équipe bleue

L'équipe bleue est celle que nous nommons sécurité défensive et est composé de professionnels de la sécurité chargés de protéger les actifs critiques de l'organisation contre toute menace. Il est chargé de défendre de manière proactive les attaques réelles et programmées de l'équipe rouge.

Tout et que les équipes de cybersécurité conventionnelles doiventdomaines similaire diffère de la Blue Team. Celui-ci a pour fonctionnalité de collecter en permanence des données de surveillance pour une évaluation continue, alors que les équipes de cybersécurité conventionnelles n'agissent que lorsqu'elles reçoivent des informations sur une attaque. Il La Blue Team est généralement composée de personnel interne la cybersécurité de l'organisation.

L'équipe bleue vise analyser les modèles et les comportements qui sortent de l'ordinaire. Il est également responsable de évaluations des différentes menaces qui peuvent affecter l'organisation, suivre et recommander des plans d'action pour atténuer les risques potentiels. Pour prévenir les attaques, ils créent une base de données avec une gamme de cas d'utilisation possibles.

En cas d'attaque, la Blue Team prend des mesures et effectue des tâches de réponse, y compris l'analyse médico-légale des machines touchées, la traçabilité des vecteurs d'attaque, la proposition de solutions et la mise en place de mesures de détection. Bien que la Blue Team soit souvent utilisée pour se défendre contre les attaques de grande envergure, elle évalue et analyse toute faille de sécurité qui se produit dans le système, même si elle est minime.

Comment fonctionne une Blue Team ?

L'équipe bleue commence par un premier collecte de données, documente exactement ce qui doit être protégé et effectue une Évaluation des risques. Ils imposent ensuite l'accès au système de plusieurs façons. Ils sont également en charge de formation du personnel aux politiques de sécurité tels que des mots de passe plus forts et assurez-vous qu'ils comprennent et respectent les procédures de sécurité.

Des outils de surveillance sont généralement mis en œuvre pour permettre d'enregistrer et de vérifier les informations sur l'accès au système en cas d'activité inhabituelle. L'équipe bleue hacén Vérifications périodiques du système, telles que des audits DNS, une analyse des vulnérabilités du réseau interne ouet les tiers et capturez un échantillon de trafic réseau pour analyse.

Fonctions de l'équipe bleue

- Ils font un vigilance constante, analyse des schémas et des comportements qui sortent de l'ordinaire tant au niveau des systèmes et des applications que des personnes, par rapport à la sécurité de l'information.

- Ils travaillent à l'amélioration continue de la sécurité, suivre les incidents de cybersécurité, analyser les systèmes et les applications pour identifier les défaillances et/ou les vulnérabilités et vérifier l'efficacité des mesures de sécurité de l'organisation.

¿Comment les équipes rouges et bleues travaillent-elles ensemble ?

La la communication entre les deux équipes est le facteur le plus important pour l'exécution d'exercices réussis et pour la amélioration constante du système.

L'équipe bleue doit se tenir au courant des nouvelles technologies pour améliorer la sécurité et doit partager toutes les informations avec l'équipe rouge afin de tester les attaques. De même, l'équipe rouge doit toujours être au courant des nouvelles menaces et techniques de pénétration utilisées par les pirates et conseiller l'équipe bleue sur les techniques de prévention.

En fonction de l'objectif de son test, l'équipe rouge informera ou non l'équipe bleue d'un test prévu. Par exemple, si le but de l'attaque est de simuler un scénario de réponse réel, la Blue Team ne sera pas notifiée du test. Seul un membre de la direction doit être informé du test pour une analyse plus approfondie, généralement un chef de l'équipe bleue.

Une fois le test terminé, les deux équipes collectent des informations et communiquent leurs résultats. L'équipe rouge avertit l'équipe bleue si elle parvient à pénétrer les défenses et donne des conseils sur la façon de bloquer les tentatives similaires à un scénario réel. De la même manière, l'équipe bleue informe l'équipe rouge si ses procédures de surveillance ont détecté ou non une tentative d'attaque.

Enfin, les deux équipes doivent travailler ensemble pour planifier, développer et mettre en œuvre des contrôles de sécurité plus stricte si nécessaire.

équipe violette

L'équipe violette existe pour analyser et maximiser l'efficacité de l'équipe rouge et bleue.

Cette équipe est chargé d'affronter les techniques de défense de l'équipe bleue contre les techniques d'attaque de l'équipe rouge. Avec cette confrontation, il est possible de créer plus de cas possibles d'échec ou d'attaque et de voir si le système fonctionne et est préparé correctement. Si la défense dans l'affrontement est positive, les nouvelles échelles ou mises à jour pertinentes sont intégrées.

L'idée de la Purple Team est coordonner et s'assurer que les deux équipes ci-dessus partagent des informations sur les vulnérabilités du système. Avec pour objectif de parvenir à une amélioration constante, la Purple Team est plus qu'une équipe, c'est un coordinateur de l'équipe bleue et rouge.

La L'équipe violette coordonne l'équipe rouge et bleue garantir son bon fonctionnement et son évolution

Rôles de l'équipe violette

L'objectif principal de l'équipe violette est gérer la sécurité de l'organisation. Ils le fonteffectuerfaire des tests pour vérifier l’efficacité des mécanismes et procédures de sécurité et définir/développer des contrôles de sécurité supplémentaires pour réduire les risques organisationnels.

Tant pour les entreprises que pour les institutions, il est essentiel de mettre en place des contrôles de sécurité pour minimiser les risques d'une cyberattaque et protéger les données qu'ils manipulent.

Quels sont les avantages de l'existence de ces équipes ?

- Ils renforcent tout votre système. Avec les tests et la création de la sécurité de la Blue Team, votre système sera renforcé et de nouvelles mesures de sécurité plus efficaces seront créées.

- Création de plan d'action. Avec les actions de la Purple Team, vous pourrez créer différents plans d'action. Vous pourrez ainsi prévoir d'éventuelles attaques ou autres problèmes informatiques découverts par les attaques de la Red Team.

- Tranquillité. Avec les attaques et les défenses de l'équipe bleue et rouge, même si elles peuvent toujours être améliorées, vous saurez que votre système est protégé.

Bien que les différentes équipes de cybersécurité contribuent à créer une bonne défense contre d'éventuelles attaques, il ne faut pas oublier que les cyber-attaquants sont en formation continue et en évolution pour trouver un écart minimum pour y accéder. C'est pour ça que Il est vital d'analyser en permanence tous les systèmes de sécurité. ET plus de nos jours, où les cyberattaques contre les entreprises ne cessent de se multiplier.

"Les cyberattaques en Espagne ont augmenté de 125% l'année dernière pour atteindre 40 000 par jour"

Source : Actualités de la cybersécurité – 2021

Cette augmentation des cyberattaques est causée par l'introduction rapide dans le monde numérique de nombreuses entreprises qui ont été contraintes de changer en raison de la pandémie. Il a également été causé par l'incorporation du télétravail, car de nombreuses entreprises n'étaient pas préparées à ce changement. C'est pourquoi la mise en place de la cybersécurité est si importante et vitale pour les entreprises.

Plus d'un million d'utilisateurs sous licence et plus de 5 millions de récepteurs

Contactez-nous pour plus d'informations: [email protected] ou via nos réseaux sociaux : LinkedIn Soit Twitter