RSSI : Sensibilisation, Sécurité et Analyse

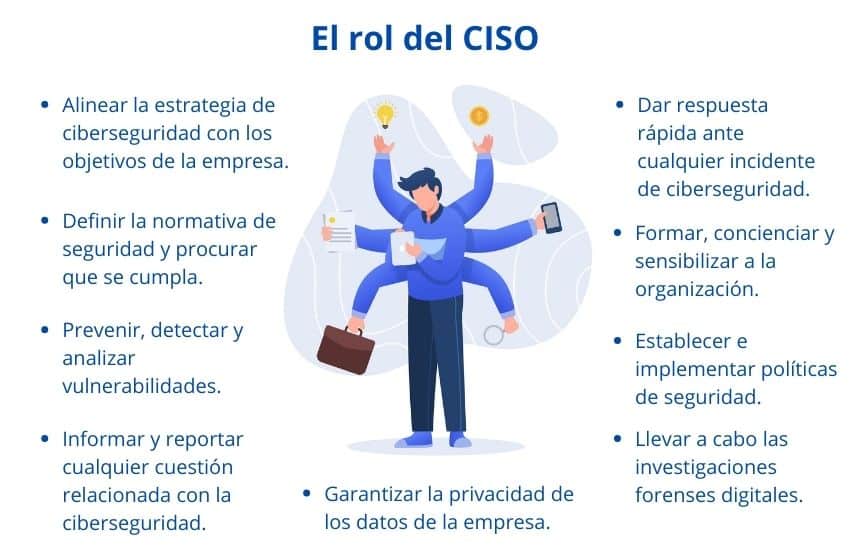

Definición Con la evolución de la tecnología y sus nuevas funcionalidades han aparecido, junto a nuevas vulnerabilidades, nuevas tareas técnicas las cuales hay que trabajar día a día para continuar mejorando. Con esta evolución han aparecido nuevos puestos de trabajo para mejorar el funcionamiento de las empresas. Hoy queremos hablaros de la figura del CISO dentro de una empresa. Toda empresa que trabaje con una parte IT necesitará la figura del CISO en su organización. Para entender las funciones, su día a día, los problemas y errores que nunca debe cometer; es necesario entender y definir que es un CISO. Hemos recurrido a la definición de Tech Target la cual dice: el Chief Information Security Officer (CISO) es un ejecutivo de alto nivel responsable de desarrollar e implementar un programa de seguridad de la información, que incluya procedimientos y políticas diseñadas para proteger las comunicaciones, los sistemas y los activos de la empresa de amenazas internas y externas. El CISO también puede trabajar junto con el director de información o CIO para adquirir productos y servicios de ciberseguridad y gestionar la recuperación de desastres y los planes de continuidad del negocio. Para entender también que poder de decisión tiene un CISO es importante ver el cronograma habitual en una organización. Este variará según la escala de la empresa y sus necesidades. El CISO tiene un papel ejecutivo y trabaja bajo el mando del CSO (Chief Security Officer), a la vez, este informa al CEO (Chief Executive Officer) para tomar decisiones. Todo y la existencia de este cronograma la figura del CISO, en estos últimos años, está cogiendo peso en las decisiones de negocio. Es lógico el camino que está cogiendo viendo la importancia que ha cogido la ciberseguridad dentro de las estrategias de transformación digital. Funciones La función principal del CISO debe ser mejorar el sistema de seguridad IT siguiendo, de muy cerca, los pasos de mejora y evolución de la empresa. A la vez, para crecer de manera acorde con la organización, deberá entender los objetivos y las necesidades que tiene la empresa y adaptar la seguridad a esta para que pueda mejorar con seguridad y estabilidad. Con esto se logra obtener un menor riesgo de fuga o ataque. Los cambios o avances vendrán en medida de las posibilidades técnicas, humanas y económicas de la empresa. Así pues las funciones específicas de un CISO según IEBS són: Alinear la estrategia de ciberseguridad con los objetivos de la empresa. Definir la normativa de seguridad y procurar que se cumpla. Prevenir, detectar y analizar vulnerabilidades. Informar y reportar a dirección cualquier cuestión relacionada con la ciberseguridad. Dar respuesta rápida ante cualquier incidente de ciberseguridad. Formar, concienciar y sensibilizar a la organización en materia de seguridad de la información. Establecer e implementar políticas relacionadas con la seguridad de la empresa. Garantizar la privacidad de los datos de la empresa. Llevar a cabo el descubrimiento electrónico y las investigaciones forenses digitales. Supervisar y gestionar la arquitectura, auditorías de seguridad y el control de acceso de información. A la vez deberá ser capaz de desarrollar y formar a un equipo para el traspaso eficaz de tareas. El tiempo para el CISO es vital, en ciberseguridad cada segundo cuenta, es por eso que un buen traspaso de tareas dará más libertad para poder focalizarse en tareas prioritarias. Otra función, aunque a veces no es considerada como tal, es la de convencer a la empresa correspondiente de la necesidad de invertir en seguridad de manera continuada. Esta inversión es de tiempo y dinero pero es necesaria para una evolución segura a largo plazo. Son muchos los expertos que piensan que solo existen dos tipos de empresas: ‘las que ya han sido atacadas y lo saben y las que han sido atacadas y no lo saben’. Para los CISOs es un problema la reticencia existente en muchas empresas a invertir en ciberseguridad. Es por eso que los CISOs deben focalizar su atención en la concienciación ya que aún son muchas de estas organizaciones las que empiezan a actuar cuando ya es tarde. Actuar cuando han sufrido un robo, desaparición de datos, detección de actividades sospechosas, salida de documentos confidenciales u otras, ya no sirve, el daño está hecho. Aquí recae la importancia de la concienciación. También será importante dar a conocer a las empresas que recurrir a la ciberseguridad solo cuando tienen problemas con sus datos o quieren cumplir con lo que la ley marca, no es la solución. Las empresas resuelven el problema y no profundizan en su seguridad para mejorarla. ‘El 66% de los Ciso de todo el globo estima que su organización no está preparada para hacer frente a un ciberataque en la actualidad, un 53% en España’, según el estudio Voice of the Ciso, elaborado por Proofpoint Tareas de un CISO Las tareas que debe realizar el CISO son muy extensas e importantes y no puede estar todo el día revisando pequeños detalles y generando reportes. Estas tareas son muy importantes, pero esos procesos pueden ser llevados de manera automatizada o por el equipo. Por eso la importancia de un buen equipo. En ciberseguridad ningún elemento puede pararse y todos son necesarios. Las tareas diarias fijas que un CISO debería realizar son: Reunirse con su equipo. No es necesario que sea una reunión física y ni que sea una reunión larga. Esta reunión es un primer contacto cada mañana para ver qué proyectos están en marcha, se asignan funciones y se asignan las tareas diarias, con sus plazos respectivos. Gestionar el correo electrónico. Esta gestión debe ser diaria y, el objetivo, es lograr tener la bandeja de entrada a cero. Reconocer el trabajo bien hecho. Es una tarea importante para mantener al equipo motivado y unido para que se sientan reconocidos y valorados. Pasar un tiempo trabajando solo. En el día a día de los CISOs no todo deben ser reuniones. También es necesario tiempo en soledad para analizar, pensar, revisar, definir estrategias, etc. Estar al día … Lire la suite