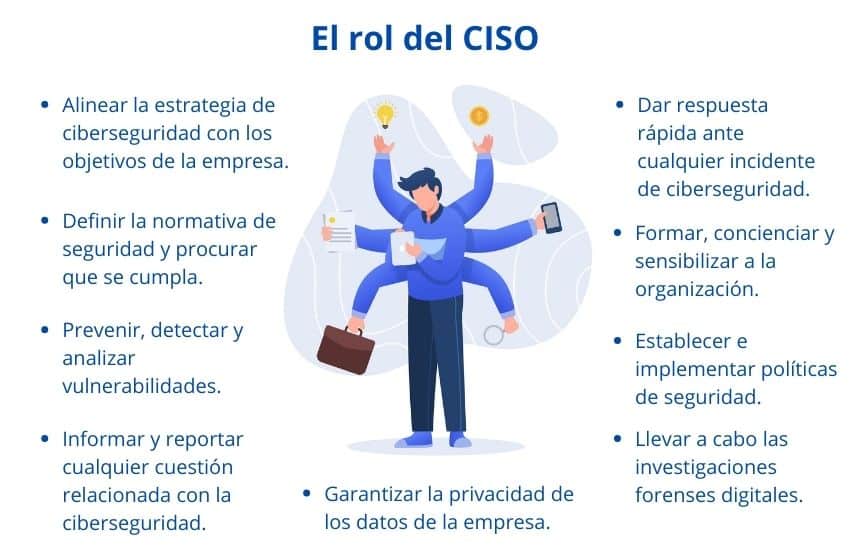

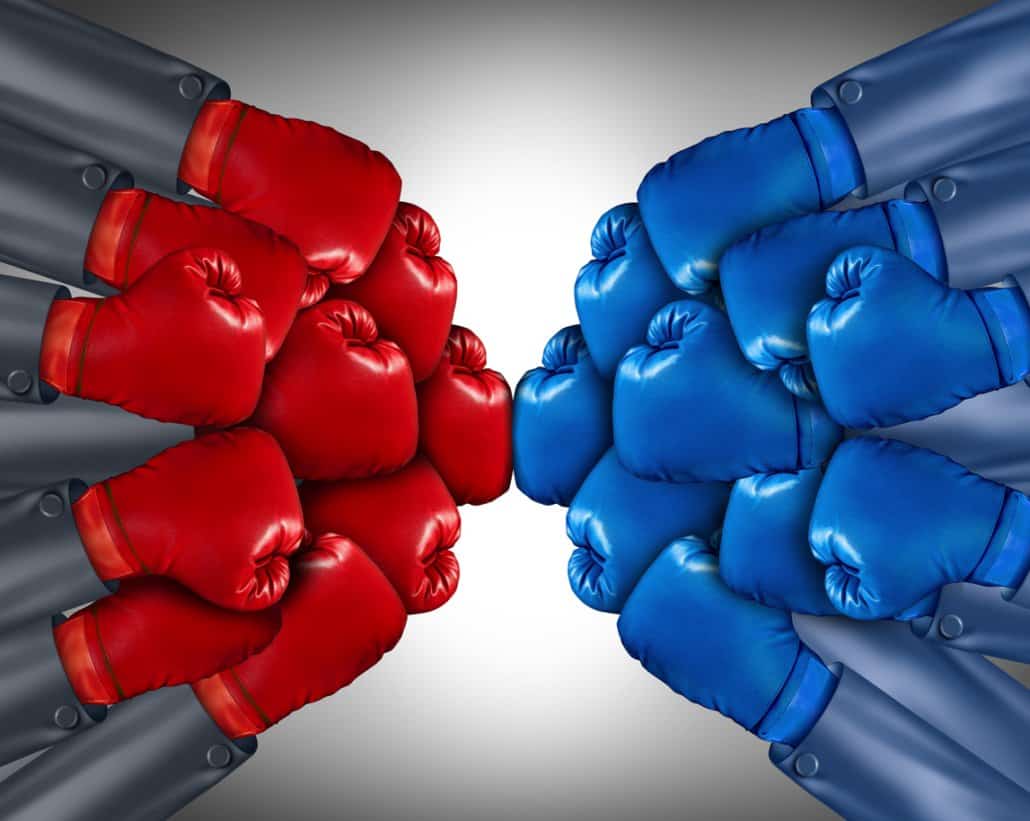

EL SHADOW IT – UN DOLOR DE CABEZA Para empezar a entender cómo debemos ayudar al CISO a combatir el Shadow It, recurrimos a la definición de la consultora Gartner para entender exactamente en que consiste el Shadow It: “Shadow IT es todo aquel dispositivo, software o servicio informático, generalmente basado en la nube, que se utiliza en una organización pero que se encuentra fuera de control del departamento de informática de dicha organización o bien se emplea sin su conocimiento o aprobación”. Es decir, cuando un trabajador decide usar un servicio basado en la nube sin conocimiento de la empresa está haciendo uso del Shadow IT. utilización del smartphone o portátil personal para asuntos laborales; compartir documentos corporativos a través de aplicaciones como Dropbox, WeTransfer o WhatsApp; conectar un USB traído de casa al PC del trabajo… Emplear tecnología en la sombra expone a la organización a brechas de seguridad y fugas de información no deseadas. Es por eso que queremos remarcar la difícil situación del CISO El CISO es el encargado de proteger sin dificultar el día a día de los empleados y de ofrecer herramientas que el Negocio también apruebe. Existe un síndrome llamado El síndrome de Casandra que define la difícil tarea del CISO. Dice lo siguiente: predecir sin ser escuchado y cuando pasa, ser juzgado por no haberlo visto venir … ¿Cómo podemos ayudar al CISO en su deber de proteger al empleado, organización, proveedores y accionistas? La digitalización está cambiando la forma en que las organizaciones llevan a cabo sus negocios y las relaciones sociales. Un aumento de productividad y eficiencia probado y un efecto colateral indeseado que es el aumento, de entra muchas otras, de las vulnerabilidades del correo, brechas y riesgo digital adquiere cada vez más importancia. IBM SECURITY DESTACA QUE: 1 de cada 3 trabajadores comparten y suben datos corporativos a aplicaciones qcloud de terceros. 1 de cada 4 empleados se conecta a soluciones en la nube utilizando su usuario y contraseña corporativos. Esto puede provocar grandes lagunas de seguridad aprovechadas por ciberdelincuentes para conseguir datos de las compañías. Puede generar problemas y exponer a la empresa a riesgos no planeados. En estas aplicaciones basadas en la nube, los datos utilizados no están protegidos apropiadamente o de acuerdo con los estándares de la organización o sus clientes. Desde Tranxfer queremos abordar el tema planteando el enfrentamiento entre Concienciar y Prohibir Queremos compartir contigo las herramientas más conocidas dentro del Shadow IT para compartir, almacenar, y hacer copias de archivos que traen más quebraderos de cabezas a los CISOS y departamentos de seguridad IT en las empresas: Google Drive Dropbox, Box OneDrive, WeTransfer, YouSendIT, FireDrive ShareFile Son las aplicaciones más utilizadas por los trabajadores aunque existen otras muchas como Yandex Disk, Solidfiles, Freakshare, Filefactory, Copy, 4Shared, eFolder, Goodsync, Hightail, Zippyshare y Mega. Las herramientas anteriormente mencionadas son Shadow IT y nos exponen a sanciones por GDPR, y Fugas de información, además de exponernos a ‘los malos’ El ex-CISO de BBVA en 2019 dijo una frase que creemos que define perfectamente la situación planteada: »Compartir información con terceros usando una plataforma de compartición es como dejar las llaves de tu casa puestas y esperar que nunca pase nada» ex-CISO BBVA – 2019 ¿A que se expone la compañía usando herramientas Shadow IT? Los problemas más frecuentes entre las empresas que usan herramientas de Shadow IT son los siguientes: Fugas de información Incumplimiento de GDPR Entrada de malware ¿Cómo puede perjudicar un incumplimiento de la normativa? Consecuencias económicas causadas por sanciones que conllevan, según el tamaño de la organización, desde 10 hasta 20 millones de euros o entre el 2% y 4% del volumen de la facturación anual de la empresa. Consecuencias relacionadas con la reputación. ¿Cómo evitar estos riesgos? Ponemos Tranxfer a la disposición de todas las organizaciones, sin importar su tamaño, para garantizar el flujo de intercambio de información seguro y garantizar las necesidades para el puesto de trabajo en condiciones óptimas apoyando a los responsables de seguridad en su labor de proteger a la organización. En el 2020 des del Departamento de Seguridad Naturgy nos definen como: »Tranxfer es la mejor plataforma corporativa para eliminar el shadow it y la mas segura para intercambiar información» Dept. Seguridad Naturgy – 2020 Si el Shadow IT es inevitable, ¡sácalo a la luz! y conviértelo en oportunidad El enfoque radical contra el Shadow IT es bloquear el acceso a todos los servicios no corporativos. Sin embargo, puede que no siempre sea realista para todas las empresas, especialmente en esta nueva realidad laboral en la que muchos trabajadores no están en las oficinas. A veces, el mismo Shadow IT, a través de aplicaciones utilizadas por empleados, puede ayudarlos a hacer mejor su trabajo, por lo que una prohibición puede afectar la eficiencia empresarial. Tranxfer es la herramienta perfecta para tus empleados como alternativa a WeTransfer y otras plataformas para compartir ADJUNTOS Y ARCHIVOS GRANDES con las máximas garantías de seguridad y características avanzadas. ¿QUE NOS CONVIERTE EN UNA OPCIÓN INTERESANTE? De fácil adopción y apreciada en negocio por sus funcionalidades extras Existe la versión web o el integrable en el correo electrónico En vez de ver a la TI en la sombra como una amenaza, las empresas deberían verla como una oportunidad para motivar a los empleados a identificar las aplicaciones que desean usar. De esta forma, el departamento de tecnología podrá habilitar las aplicaciones que estén en conformidad con las reglas de la empresa o que se puedan utilizar aunque se quiebren algunas reglas. Es necesario abrazar la idea de que los usuarios deben explorar nuevas tecnologías, nuevas herramientas y nuevos procesos o servicios que faciliten su trabajo y que los transformen en profesionales más eficientes en ventas o ejecuciones, dentro de una cadena de suministro. ¿QUIERES UN FREE TRIAL? – Contáctanos para más información Con TRANXFER podrás proteger a tu organización de forma fácil: Enviar archivos y recibir archivos sin límite de peso, y de forma segura. La … Lire la suite