Tun tun, quién es? Cierra la muralla…

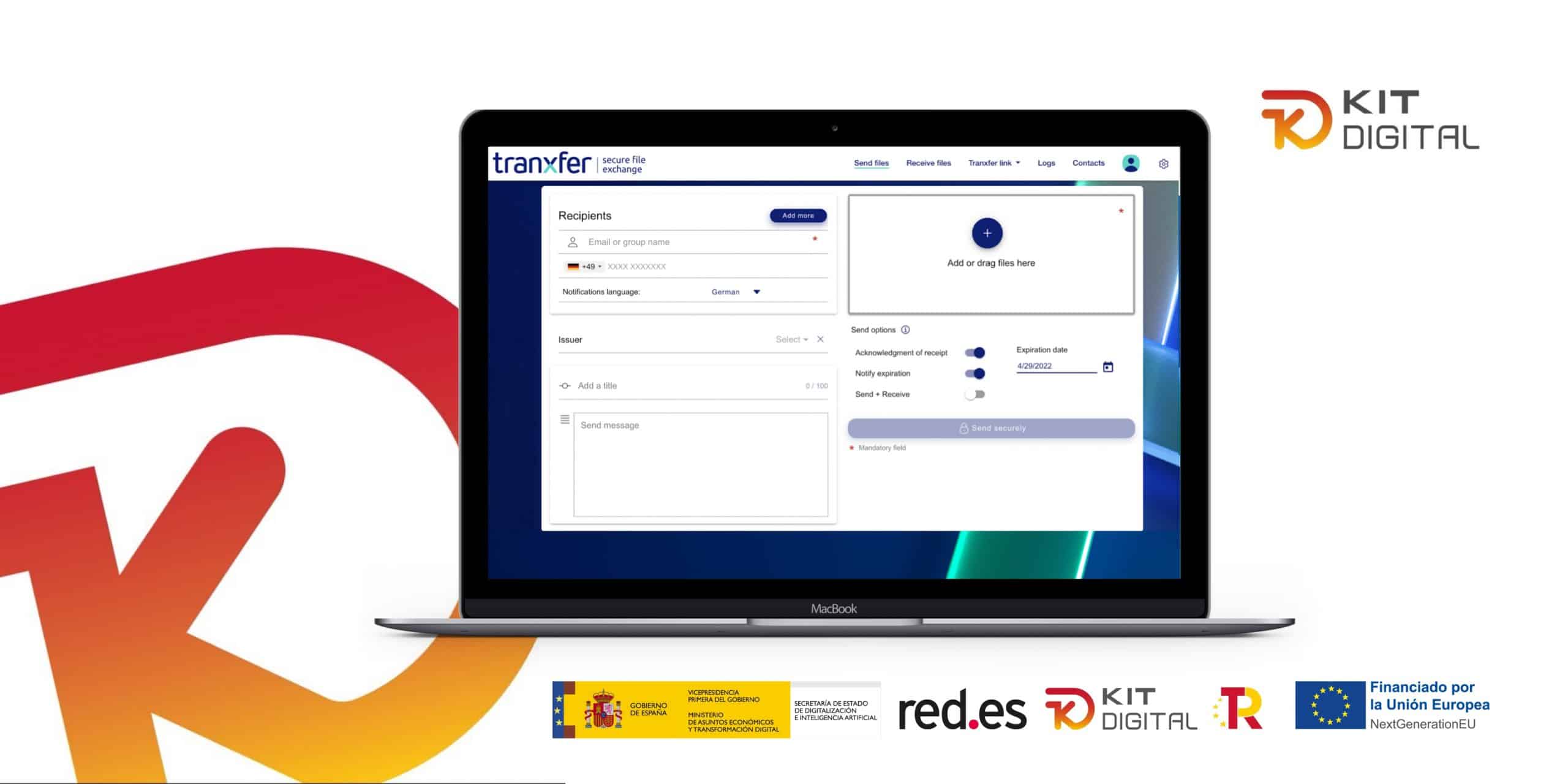

Tener un DLP corporativo puede evitar muchos dolores de cabeza y dinero a los responsables de seguridad de una compañía, ¿por qué? Hoy por hoy el valor más importante de que disponen las compañías es la información. Esta está presente en todas las partes de una compañía, ya sea como: La información de los empleados o posibles candidatos que coordina el departamento de RRHH (Información Interna). La información de los clientes de una compañía gestionada por el departamento de ventas (Información Confidencial). La información estratégica de la compañía para los próximos 5 años que el CEO debe presentar en una junta de accionistas (Información Secreta). O cualquier otra información que una compañía maneja los tiempos de publicación (Información pública). Esta información, presente en forma de datos, conforman archivos, ficheros, documentos que tienen que ser compartidos o enviados a personas ajenas a la organización, pueden ser proveedores, clientes u otro tipo de stakeholders con los quienes se colabora para sacar el máximo partido de eso datos. Por ejemplo, en el sector bancario un posible cliente de la entidad que desea contratar una hipoteca, o en el sector sanitario un laboratorio que comparte los resultados de una prueba clínica con el paciente. Fuga de datos La protección de la información se basa en tres principios básicos: Confidencialidad – Información accesible sólo para aquellas personas o sistemas que han sido autorizadas. Integridad – Sin errores o modificaciones no autorizadas Disponibilidad – Accesible en el momento necesario por las personas o sistemas autorizados Cuando se produce una fuga de información que conlleva un decremento de la confidencialidad ocasionada como consecuencia de un incidente de seguridad. Este incidente puede tiene un origen (interno o externo) y ser intencional o no. El responsable de custodiar la información puede detectar una pérdida de la integridad y/o disponibilidad de la misma. Según un estudio de Acronis, El 76 % de las organizaciones sufrieron interrupciones de la actividad y pérdidas de datos en 2021 como consecuencia de fallos generales del sistema, errores humanos y ciberataques Estas 3 de 4 empresas categorizan los fallos que han provocado la pérdida de datos en: Fallos generales del sistema (52%) Errores humanos (42 % Ciberataques (36%) Ataques internos (20%) En un estudio realizado por IT Governance se destacaba que en el año 2021 las organizaciones sufrieron 292 violaciones de datos debido a errores de los empleados. Cuya causa más común es el accidente y/o la negligencia. Incluye errores como enviar información a la persona equivocada, dejar archivos físicos o digitales en un lugar público. Causas que representan el 51% de todas las filtraciones de datos en el estudio. Tranxfer … cierra la muralla!! Tranxfer es una plataforma diseñada para ayudar a las compañías a enviar y/o recibir información relevante de las empresas o personas en forma de archivos. Facilita a los usuarios un medio de comunicación seguro a nivel interno o con terceros, ayudando a los responsables de los datos y la seguridad tecnológica a controlar y minimizar la fuga de datos de las compañías. De tal forma, ofrece un módulo de prevención de fuga de datos dónde el cliente puede configurar las reglas de control que forman las políticas de seguridad necesarias para cerrar la muralla a los posibles errores humanos y minimizar este tipo de violaciones. Cómo configurar el DLP de Tranxfer Para configurar una regla de seguridad en Tranxfer hay que acceder a este módulo DLP y con la opción Añadir se crea la primera regla. De esta forma, accedemos a una pantalla para configurar la primera regla: Los posibles campos a configurar en una regla de seguridad son: Tipo de protección Global La regla afecta a toda la compañía Grupo La regla afecta al grupo de usuarios indicado Lista Negra Si la expresión regular coincide con la de la regla, se vulnera la misma. Blanca Si la expresión regular no coincide con la de la regla, se vulnera la misma. Tipo de política Contenido de archivo Validación de la expresión regular con el contenido del archivo Destinatario Validación de la expresión regular con el destinatario de la transferencia, puede ser un email o un dominio. Metadato de archivo Validación de la expresión regular con las etiquetas de los metadatos del archivo. Nombre de archivo Validación de la expresión regular con el nombre del archivo, puede ser el nombre del archivo y/o la extensión del mismo. Tipo de archivo Validación de la expresión regular con el mime type del archivo. Validación Palabra Clave/Expresión Regular Se evalúa la expresión regular o el valor del campo con el mismo nombre. CCC Se evalúa la expresión regular predefinida para encontrar número de cuentas corrientes. Tarjetas Se evalúa la expresión regular predefinida para encontrar número de tarjetas de débito o de crédito. DNI Se evalúa la expresión regular predefinida para encontrar número de DNI. IBAN Se evalúa la expresión regular predefinida para encontrar número de cuentas IBAN. Expresión Regular Cadena de caracteres o expresión regular que contiene el valor o patrón de caracteres que se evalúan. Específicas Etiquetas (Metadato de archivo) Se especifica el nombre de la etiqueta, cuyo valor se evaluará con el valor indicado en el campo Expresión Regular. Límite máximo repeticiones permitidas para bloqueo (Contenido de archivo) Número de veces máximo que se puede incumplir una regla de Contenido de archivo antes del incumplimiento de la misma. Límite máximo repeticiones del mismo valor para bloqueo (Contenido de archivo) Número de veces máximo que se puede incumplir una regla de Contenido de archivo con un mismo valor antes del incumplimiento de la misma. Enviar notificación/alerta Se especifican los destinatarios a los que llegaran por email las alertas de incumplimiento. Excepciones Se especifican los usuarios o grupos de usuarios que excepcionan esta regla. Una vez configurada y guardada es muestra en la lista de política de seguridad como una regla activa. Para disfrutar de esta funcionalidad, es necesario habilitar el DLP de Tranxfer desde el menú de Políticas de Seguridad Configuración Políticas de seguridad Desde este apartado podemos configurar otras características adicionales … Leer más