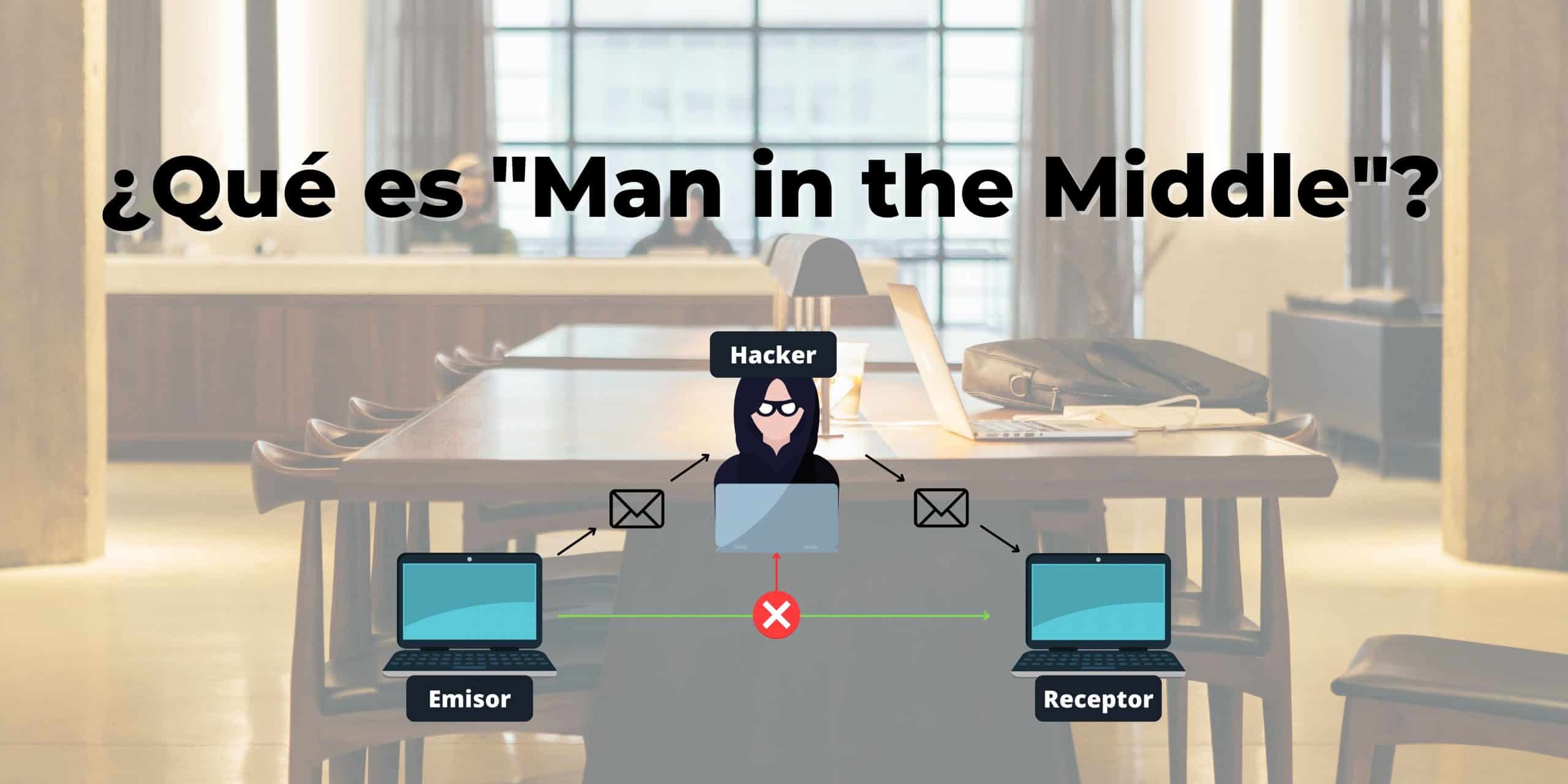

Man in the middle: ¿qué és y como prevenirlo?

¿Qué son los ataques «Man in the Middle»? Como su nombre indica, son aquellos ciberataques en los cuáles el hacker se pone en medio de las comunicaciones entre emisor y receptor, intercepta el mensaje y lo modifica. Así unos hackers consiguieron robar 1 millón de euros a una Startup Israeli, y como consecuencia, llevarla a … Leer más