Tranxfer article on Shadow IT in Byte Magazine

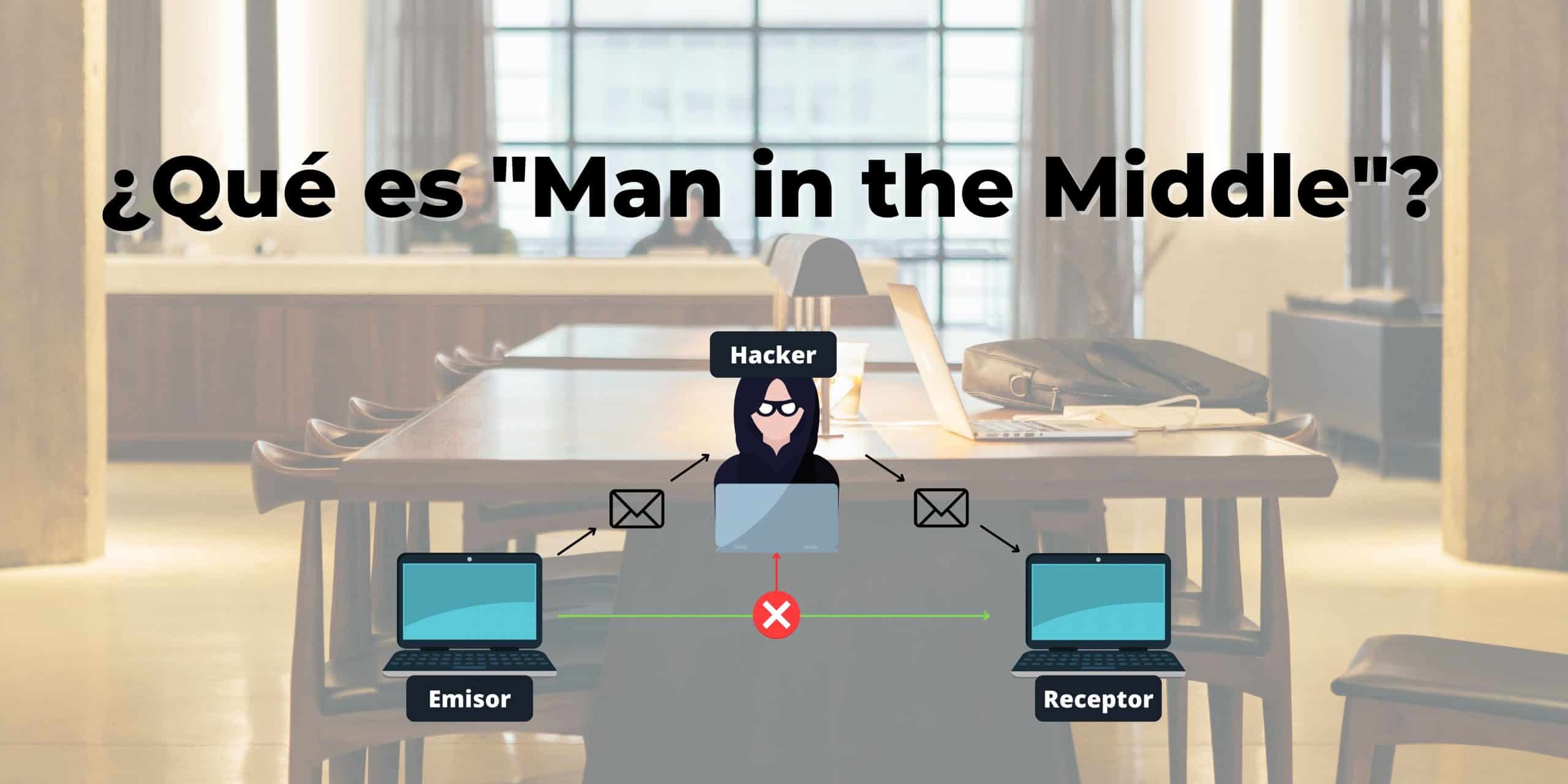

Shadow IT: la pesadilla de las empresas Convivimos con ello, pero el desconocimiento del término hace que no sepamos exactamente a lo que nos referimos cuando lo escuchamos. Si bien, el Shadow IT está a la orden del día, y es un problema al que se enfrentan todas las empresas del mundo y que puede suponer una amenaza más importante de lo que aparenta ser. Pero ¿qué es exactamente? ¿Cómo se produce esta situación? ¿Qué supone para las organizaciones? A continuación, damos luz a todos estos interrogantes. El término Shadow IT hace referencia a cualquier elemento tecnológico (hardware, software, cloud…) que es empleado por un usuario sin autorización y conocimiento por parte del responsable de TI de su organización. Es decir, cuando un trabajador toma decisiones por su cuenta sin consensuarlas con su superior, y decide, por ejemplo, usar un servicio basado en la nube sin comentarlo previamente con la empresa. Brechas y fuga de datos Como es habitual, cada empresa proporciona sus equipos y programas a sus empleados, pero muchos de ellos, además, descargan e instalan otros programas que no están supervisados por el departamento de IT. Aproximadamente un 82% de las empresas, desconocen la totalidad de las aplicaciones utilizadas por sus trabajadores en su día a día. Es una práctica más recurrente de lo que creemos en la actualidad. Según IBM Security, “Uno de cada tres empleados comparten y suben datos corporativos a aplicaciones cloud de terceros”, así como “uno de cada cuatro se conecta a soluciones en la nube utilizando su usuario y contraseña corporativos”. El término Shadow IT hace referencia a cualquier elemento tecnológico (hardware, software, cloud…) que es empleado por un usuario sin autorización Con el teletrabajo, los usuarios han hecho uso de dispositivos propios como el smartphone o portátil personal para asuntos laborales, donde de manera indirecta han compartido documentos corporativos a través de aplicaciones de almacenamiento en la nube, redes no permitidas, ordenadores no controlados o aplicaciones de terceros tipo Saas. Cabe destacar, que solo el 7% de estas aplicaciones gratuitas de internet cumplen con los estándares mínimos de seguridad, por lo que las personas que las utilizan exponen a la organización sin saberlo. Por qué se produce y cómo se puede gestionar Principalmente este tipo de situaciones ocurren por un motivo de necesidad del usuario de solventar una situación concreta. Por ejemplo, cuando el empleado tiene que enviar varios ficheros grandes que por su volumen no puede adjuntar en un correo electrónico, o cuando puede desempeñar alguna función en concreto porque su equipo no lo permite. Todo esto a priori puede representar una serie de ventajas como la inmediatez, autonomía y eficiencia a la hora de trabajar, incluso podemos llegar a creer que se traduce en ahorros para nuestra compañía. Pero nada más lejos de la realidad. Lo cierto es que el Shadow IT deja la puerta abierta al descontrol, la fuga de datos, robo de información confidencial y un sinfín de vulnerabilidades que se traducen en una pesadilla de costes, ineficiencias e incluso el paro completo de la actividad empresarial. Cómo puede combatir el CISO el Shadow IT en la empresa: Consejos y recomendaciones La mejor manera de combatir las amenazas y riesgos del Shadow IT es mediante la aplicación de directrices, buenas prácticas, políticas e iniciativas gestionadas por el equipo de IT, y cada vez más mediante la figura del CISO (Responsable de Seguridad), que sean proporcionales a las posibilidades técnicas y presupuestarias de la compañía y a las necesidades del negocio. Algunas claves para recuperar el control, en los diferentes vectores de actuación son: 1) Analizar los procesos y la manera de trabajar: esta tarea es más propia de los departamentos de una empresa que no del responsable de IT. Consiste en revisar de forma periódica cómo trabaja cada departamento y las necesidades en sus procesos de trabajo. Ese análisis nos permitirá comprobar si las herramientas tecnológicas existentes son suficientes o bien hay que incorporar nuevos elementos en su manera de trabajar. Aquí es dónde podemos identificar si esos nuevos elementos tecnológicos necesarios cumplen con las medidas de seguridad necesarias y tenerlas identificadas y bajo control. 2) Inventariar y vigilar: es importante mantener un catálogo de hardware, software y aplicaciones cloud y a su vez, disponer de métodos de vigilancia en la red, análisis y chequeo, que nos permitan comprobar que las configuraciones de nuestros elementos tecnológicos no han experimentado cambios. Por ejemplo, los MDM (gestión de dispositivos móviles) nos permiten gestionar el parque de hardware y software de una organización de forma remota, controlando en todo momento las aplicaciones usadas e instalables. Los Firewalls y las IDS nos van a permitir supervisar el tráfico de nuestra red. 3) Identificar y actuar: en el momento que detectamos una amenaza, hay que analizar y valorar la ventaja que supone, los inconvenientes y el impacto en el negocio. La adopción del nuevo elemento puede suponer la solución y una mejora, pero hay que sopesar la posibilidad de que exista una alternativa más segura y óptima para desempeñar la misma función. 4) Concienciar: una iniciativa importante consiste en entrenar a los empleados y formarlos en temas de seguridad para que sean conscientes de que sus acciones pueden comportar grandes riesgos para la compañía. Los trabajadores deben tomar conciencia de lo peligroso que pueden llegar a ser las acciones que se llevan a cabo en la sombra sin informar a nuestro responsable de TI. Si bien, la clave más importante para gestionar este tipo de situaciones y ponerles fin, es contar con herramientas que permitan eliminar el Shadow IT de las empresas. En definitiva, es imprescindible contar con soluciones que permitan gestionar el conducto de entrada y salida de comunicación de ficheros de empleados, de forma segura, monitoreada, auditada y eficiente. Sigue este enlace para ver el artículo en la revista